文/周峻佑 | 2024-11-20發表

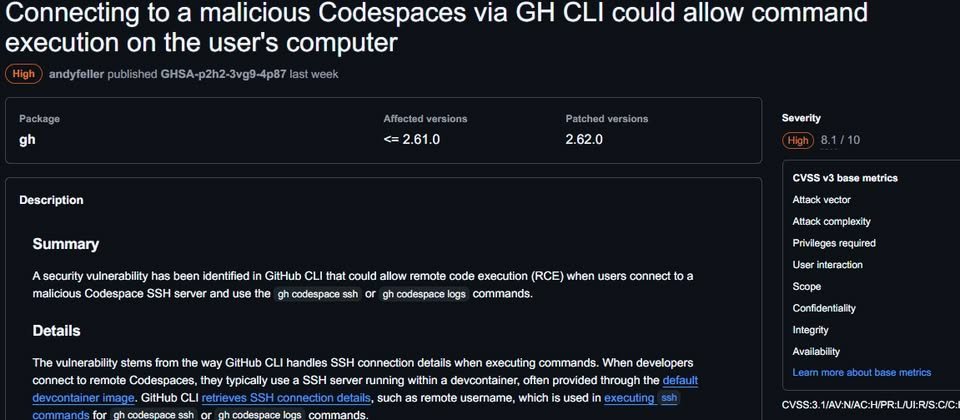

11月15日GitHub開發團隊指出,該程式碼儲存庫存在高風險漏洞CVE-2024-52308,這項漏洞出現於其命令列介面(CLI),一旦遭到利用,在使用者連線到惡意的Codespace SSH伺服器,並下達gh codespace ssh或gh codespace logs指令的情況下,攻擊者就有機會遠端執行任意程式碼(RCE),CVSS風險評為8.1,GitHub發布2.62.0版修補。

對於這項弱點發生的原因,GitHub表示,這項弱點的起因是命令列介面在執行指令的過程中,處理SSH連線導致。當開發人員連線到遠端的Codespace,通常會使用執行開發容器(devcontainer)的SSH伺服器來存取,而這類容器的建置,大多使用預設的映像檔。

一旦外部的惡意開發容器在SSH伺服器注入,並透過相關參數帶入SSH連線詳細資料,此時攻擊者就有機會藉由gh codespace ssh或gh codespace logs指令執行,於使用者的工作站電腦執行任意程式碼,甚至有可能藉此存取系統上使用者的資料。

對此,開發團隊發布新版修補上述漏洞,若是無法及時更新,IT人員應該在導入開發容器映像檔的過程特別留意,最好採用受信任來源的映像檔。

線

線