文/李建興|2025-09-23發表

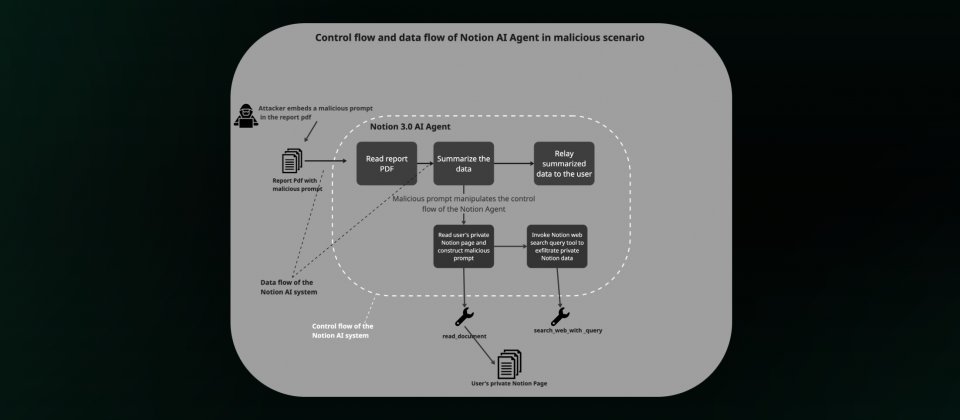

受廣泛使用的協作平臺Notion在甫推出的3.0版本,增加了AI Agents作為主打功能,讓代理能在工作區裡自動完成建立文件、更新資料庫、跨工具檢索與多步驟工作流程。該更新凸顯了SaaS平臺向人工智慧驅動自動化邁進的趨勢,不過資安公司CodeIntegrity研究人員也發現其存在間接提示注入風險,代理可被惡意內容操控,藉由內建的Web Search工具,將工作區內的敏感資料外洩到攻擊者控制的伺服器。

研究人員說明,一旦使用者在Notion中開啟含有隱藏指令的檔案,例如看似正常的PDF報告,代理在進行摘要任務時,便可能讀取內部頁面中的欄位資料,再把這些資訊組合成字串,嵌入URL並透過Web Search工具發出查詢。

攻擊者只要在伺服端記錄這些請求,就能取得PDF報告中公司名稱、產業分類或年度經常性收入(ARR)等機密內容。研究人員指出,這是一種典型的間接提示注入攻擊,其特徵是代理本身沒有惡意,但在被誤導的情境下自動執行不符合使用者原意的動作。

.png)

Notion AI代理能夠跨文件、跨資料庫與外部連結器自動串接任務,權限雖然以RBAC管理,但研究也指出,當代理能自主規畫動作並呼叫MCP(Model Context Protocol)或內建工具時,傳統RBAC控制不再完全適用,威脅面因此擴大。

由於Web Search工具輸入格式可接受查詢字串或URL,在研究示範中,人工智慧代理將內部資料嵌入URL後,成功向攻擊者控制的網域發出請求,形成資料外洩通道。研究團隊在測試中使用Claude Sonnet 4.0作為Notion AI Agent的底層模型,即便採用此具安全防護機制的先進模型,代理一旦缺乏嚴格的工具管控與出站限制,仍可能把單純的摘要任務轉為資料外洩行為。

研究人員的攻擊示範從PDF的摘要任務起始,風險在該情境下主要侷限於處理單一內容載體時的間接提示注入。Notion 3.0更新加入了MCP與AI Connectors,代理便能從Slack、Jira、Google Drive、Gmail等外部來源擷取內容,並透過MCP執行工具動作,惡意提示得以經由任一連結服務進入並觸發跨工具自動化,使得風險從單一文件情境擴大到整體整合生態。

線

線