文/周峻佑|2025-09-02發表

一般來說,攻擊者會透過電子郵件接觸受害者,但也有人反其道而行,透過企業組織提供的聯絡管道,讓他們透過電子郵件回覆,使得攻擊者與目標組織之間的往來,變得更難被察覺異常。

例如,最近資安業者Check Point揭露的攻擊行動ZipLine,就是這種型態的例子。駭客鎖定製造業供應鏈當中的重要公司,藉由看似合法的業務互動,意圖散布惡意軟體。他們透過目標公司網站上公開的「聯絡我們(Contact Us)」表單,以此跳脫一般釣魚攻擊的制式流程,先由目標企業組織對攻擊者主動寄送電子郵件,進而建立信任。

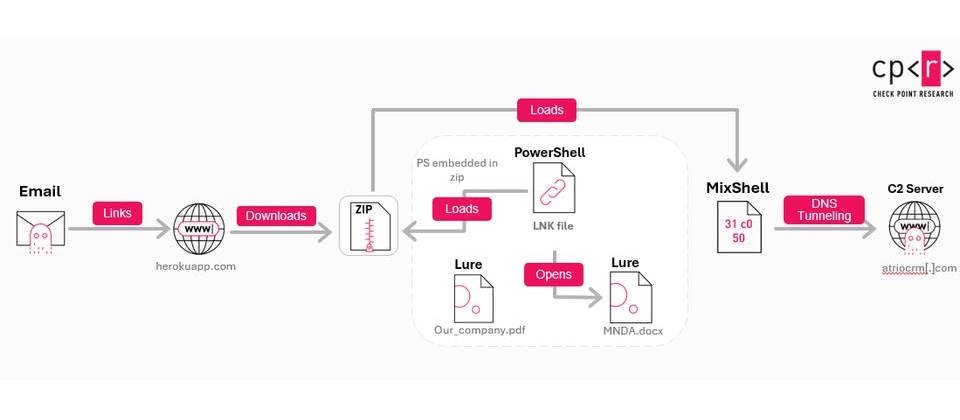

攻擊者在經營數週的信任關係之後,才會假借AI轉型等商業發展議題為幌子,向受害企業寄送惡意ZIP壓縮檔,從而在受害組織植入惡意程式MixShell的有效酬載。此有效酬載通常以ZIP檔型式散布,其二進位資料當中嵌入了PowerShell指令碼,隨後攻擊者透過載入工具,於記憶體內解開指令碼並執行。

此惡意指令碼被稱做MixShell,為Shell Code型式的有效酬載,主要透過DNS TXT隧道及HTTP回傳機制進行C2通訊。攻擊者可利用MixShell進行檔案操作、建立反向代理伺服器、執行程式碼,以及基於通訊隧道而成的連線(Session)互動。

值得留意的是,為了降低受害企業的聯繫窗口的戒心,這些駭客不僅使用的網域名稱與美國企業有關,甚至在部分情況下,他們使用過往企業曾經使用的網域名稱。此外,這些駭客經營一系列仿造這些美國企業的網站,因此Check Point認為,這很有可能是精心策畫的大規模攻擊行動。

在所有ZipLine攻擊活動當中,駭客都是透過第三方的管道向目標企業組織發起聯繫,大部分疑似透過聯絡表單來達到目的,在部分情況下,攻擊者會進行郵件往來長達2週,最終發送惡意ZIP檔。特別的是,攻擊者寄送的惡意連結都在網域herokuapp.com,此為合法的平臺即服務(PaaS)Heroku,攻擊者以此代管相關的ZIP檔案,減少遭到受害者察覺異狀的機會。

駭客以AI轉型來降低成本及提高生產效率為幌子,要求收信人檢視一份問卷,並聲稱公司高層想要知道受害企業的意見,以此讓收信人儘速回應。

而對於ZIP檔案的內容,通常總共有3個檔案,包含當作誘餌的PDF與DOCX文件,以及觸發感染鏈的LNK檔案。此外,嵌入ZIP檔的PowerShell指令碼,將會透過LNK檔案於記憶體內執行。

特別的是,並非所有駭客寄送的ZIP檔都有惡意內容,部分情況下的壓縮檔僅有看似無害的文件檔案,並未嵌入指令碼或有效酬載。這代表惡意內容有可能可以直接從Heroku代管的動態網域服務取得,然後根據受害者的IP位址、使用者代理字串等特徵,派送有效酬載。

線

線