【資安日報】12月4日,研究人員揭露竊資軟體Lumma攻擊行動,駭客佯裝金融服務業者寄送發票,將用戶導向不存在的網頁迴避偵測[轉載自IThome]

關鍵字:網頁設計、JAVA程式設計、專案開發、電子商務、資訊安全、系統開發、網頁設計作品

文/周峻佑 | 2023-12-04發表

使用竊資軟體Lumma的駭客組織近期動作相當頻繁,其攻擊行動經常會使用較為罕見的招式,例如:利用三角量測判斷所處的是真實使用者操作環境,或是研究人員分析用的沙箱;再者,這些駭客前陣子聲稱能恢復使用者的連線階段,挾持他們的Google帳號。

而在新一波的攻擊行動中,駭客則是在網路釣魚攻擊運用了另一種不尋常的手法,他們寄送的郵件會提供吸引使用者容易點選的按鈕,卻是將他們導引到實際上不存在的URL網址,讓收信者點選另一個URL,希望能夠藉此避開只檢查第一次點選網址的資安防護措施。

【攻擊與威脅】

竊資軟體Lumma假借寄送發票的名義散布,為迴避偵測,駭客故意將使用者導向不存在的網頁,目的是要他們點選另一個惡意網址

資安業者Perception Point揭露最新一波的竊資軟體Lumma的攻擊行動,攻擊者冒充金融服務業者的名義,宣稱提供發票向使用者寄送電子郵件,一旦使用者依照指示點選檢視及下載發票的按鈕,便會被帶往「網頁無法使用」的網站,使用者被迫回到電子郵件點選另一個URL,研究人員指出,攻擊者這麼做的目的,就是為了避免第一個按鈕觸發防毒軟體的警報。

這個URL連線的網站連接看似無害,然而只要使用者點選,就有可能被重新導向至第2個URL啟動JavaScript指令碼,從被入侵的網站下載包含惡意酬載在內的多個檔案。

在這起惡意軟體攻擊當中,駭客會在受害電腦部署3個可執行檔1741.exe、RegSvcs.exe(竊資軟體Lumma)、wmpnscfg.exe,共通點是這些惡意程式檔案存放於一般軟體不會使用的資料路徑,例如:系統暫存資料、Microsoft.NET資料夾、Windows Media Player資料夾,而且,這些作案工具的處理程序,都是透過特定的父處理程序執行,目的是增加攻擊的複雜性,進而混淆惡意活動。

美國、中東、非洲企業組織遭到後門程式Agent Raccoon鎖定

資安業者Palo Alto Networks揭露最近出現的後門程式Agent Racoon攻擊行動,駭客鎖定美國、中東、非洲地區,針對政府機關、電信業者、教育產業、房地產、零售業、非營利組織發動攻擊。

此惡意軟體以.NET開發,被偽裝成Google更新程式、OneDrive更新程式來進行散布,一旦成功入侵受害電腦,該惡意軟體就會透過DNS通訊協定建立通訊管道,與C2基礎設施進行連線,為了回避偵測,該後門程式使用國際化網域名稱編碼(Punycode)查詢子網域,其內容還帶有隨機資料,使得通訊更難以追蹤。此後門程式的主要功能在於,讓攻擊者能遠端執行命令、上傳或下載檔案、存取受害電腦,研究人員也發現不同版本的Agent Racoon,差異在於針對特定環境調整其組態,研判駭客正積極開發來因應特定的攻擊行動需求。

除了上述後門程式,攻擊者也使用名為Mimilite的特製版本Mimikatz,在受害組織收集帳密資料,以及模仿Windows網路提供者元件的DLL竊資軟體Ntospy,以便在受害組織執行後續的攻擊行動。

資料分析系統Qlik Sense重大漏洞被用於攻擊行動,駭客發動勒索軟體Cactus攻擊

資安業者Arctic Wolf揭露近期的勒索軟體Cactus攻擊行動,駭客鎖定資料分析系統Qlik Sense的漏洞CVE-2023-41265、CVE-2023-41266、CVE-2023-48365(CVSS風險評分介於8.2至9.9),於目標系統執行程式碼,觸發Qlik Sense Scheduler執行新的處理程序。

攻擊者利用PowerShell和背景智慧型傳送服務(BITS),下載其他作案工具,並進行遠端控制。這些駭客載入受害伺服器的工具,包含:ManageEngine UEMS系統的主程式、遠端桌面連線工具AnyDesk、SSH終端機連線程式PuTTY Link(Plink),然後執行多項命令並將結果輸出到特定的TrueType字型檔(TTF),研究人員推測,攻擊者這麼做的目的,是為了利用路徑穿越的方式來輸出命令。

接著,攻擊者進一步移除Sophos防毒軟體、竄改管理者密碼、利用Plink命令列建立遠端桌面連線隧道,最終部署勒索軟體並進行檔案加密。此外,駭客也利用WizTree、rclone來分析、竊取伺服器的資料。

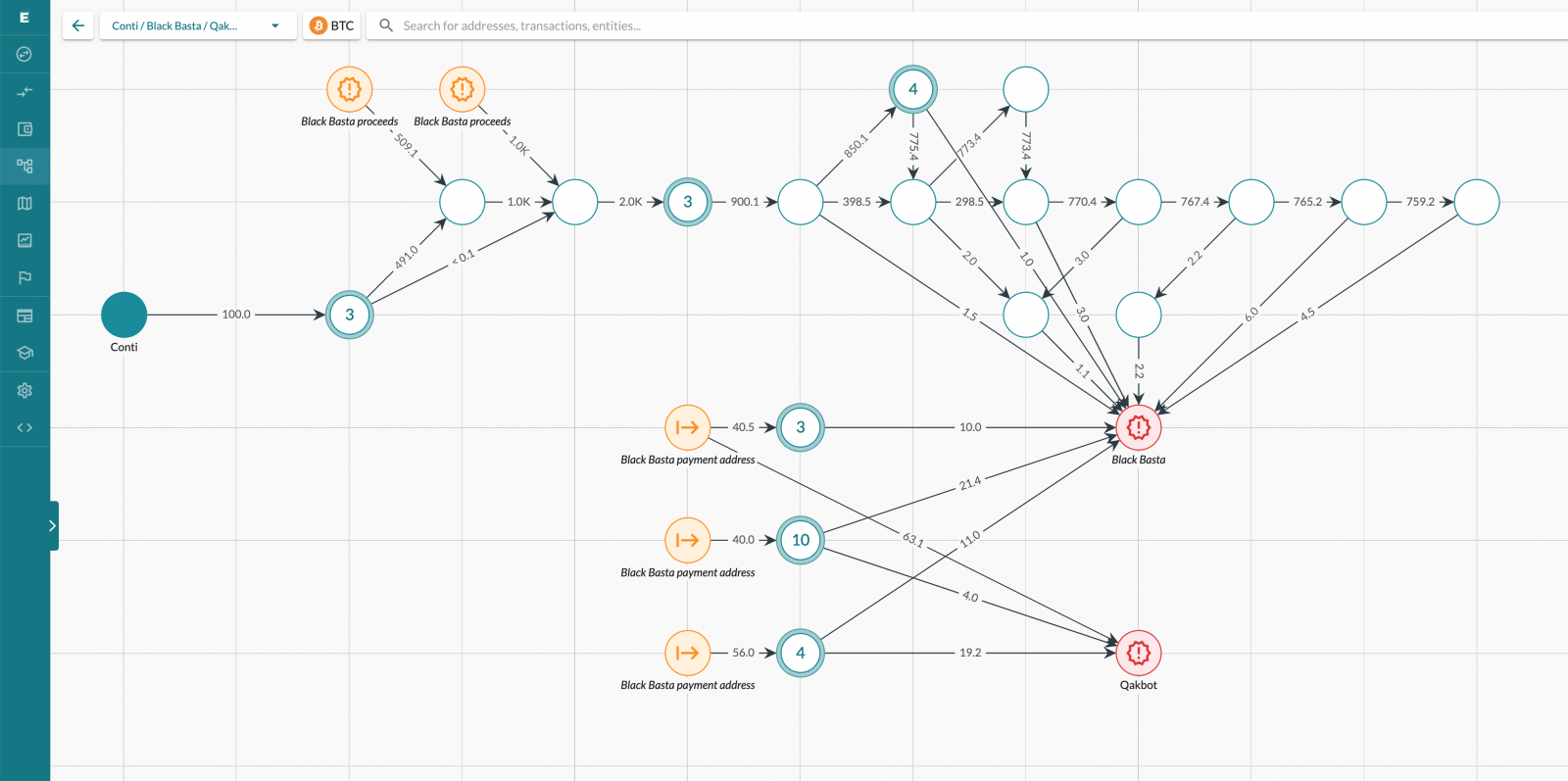

勒索軟體駭客Black Basta敲詐逾1億美元贖金

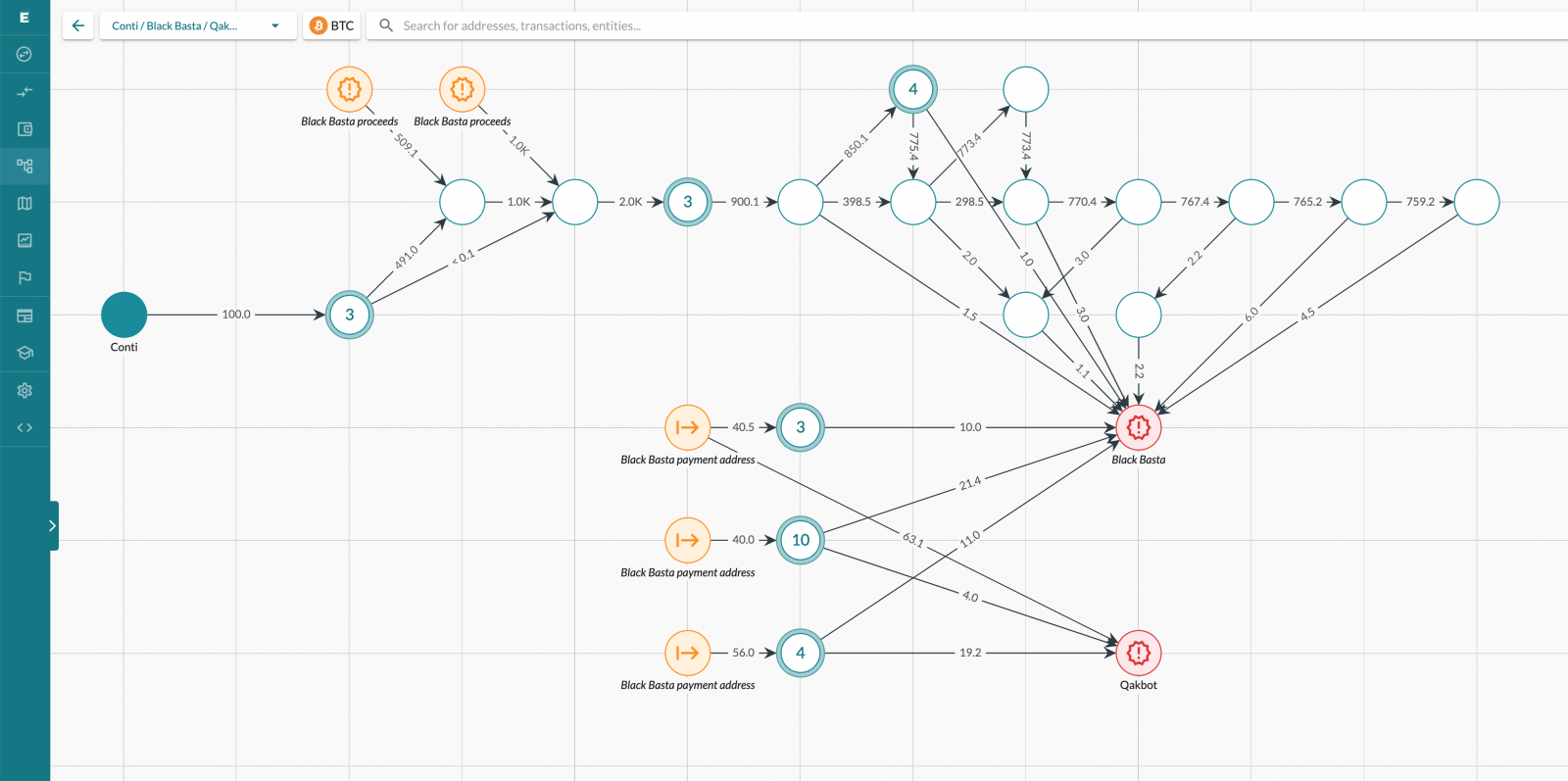

資安險業者Corvus與區塊鏈分析業者Elliptic聯手,針對勒索軟體駭客組織Black Basta進行調查,指出這些駭客從2022年4月開始從事攻擊行動迄今,329個組織感染其加密程式,其中有超過90個受害組織向其低頭,共支付1.07億美元的贖金,平均每個組織向其支付120萬美元,其中金額最高的為900萬美元,至少18筆贖金超過100萬美元。

而對於受害組織的地區分布,研究人員指出,61.9%是美國組織,德國組織居次,占15.8%。由於惡意軟體QBot(亦稱Qakbot)在攻擊行動提供駭客組織Black Basta初始入侵管道,經營此惡意軟體的人士大約會拿到贖金的10%抽成,提供作案工具的經營團隊平均會收取14%贖金,而駭客流通這些金錢的管道是俄羅斯加密貨幣交易所Garantex。

資料來源

1. https://www.elliptic.co/blog/black-basta-ransomware-victims-have-paid-over-100-million

2. https://www.corvusinsurance.com/blog/black-basta-ransomware-has-extracted-over-100-million-from-its-victims

資安業者Arctic Wolf揭露近期的勒索軟體Cactus攻擊行動,駭客鎖定資料分析系統Qlik Sense的漏洞CVE-2023-41265、CVE-2023-41266、CVE-2023-48365(CVSS風險評分介於8.2至9.9),於目標系統執行程式碼,觸發Qlik Sense Scheduler執行新的處理程序。

攻擊者利用PowerShell和背景智慧型傳送服務(BITS),下載其他作案工具,並進行遠端控制。這些駭客載入受害伺服器的工具,包含:ManageEngine UEMS系統的主程式、遠端桌面連線工具AnyDesk、SSH終端機連線程式PuTTY Link(Plink),然後執行多項命令並將結果輸出到特定的TrueType字型檔(TTF),研究人員推測,攻擊者這麼做的目的,是為了利用路徑穿越的方式來輸出命令。

接著,攻擊者進一步移除Sophos防毒軟體、竄改管理者密碼、利用Plink命令列建立遠端桌面連線隧道,最終部署勒索軟體並進行檔案加密。此外,駭客也利用WizTree、rclone來分析、竊取伺服器的資料。

資安險業者Corvus與區塊鏈分析業者Elliptic聯手,針對勒索軟體駭客組織Black Basta進行調查,指出這些駭客從2022年4月開始從事攻擊行動迄今,329個組織感染其加密程式,其中有超過90個受害組織向其低頭,共支付1.07億美元的贖金,平均每個組織向其支付120萬美元,其中金額最高的為900萬美元,至少18筆贖金超過100萬美元。

而對於受害組織的地區分布,研究人員指出,61.9%是美國組織,德國組織居次,占15.8%。由於惡意軟體QBot(亦稱Qakbot)在攻擊行動提供駭客組織Black Basta初始入侵管道,經營此惡意軟體的人士大約會拿到贖金的10%抽成,提供作案工具的經營團隊平均會收取14%贖金,而駭客流通這些金錢的管道是俄羅斯加密貨幣交易所Garantex。

【漏洞與修補】

新型態藍牙攻擊手法Bluffs鎖定通訊協定漏洞而來,可讓攻擊者進行中間人攻擊,挾持藍牙通訊

法國通信系統工程師學校與研究中心Eurecom的研究人員揭露名為Bluffs的藍牙通訊協定漏洞CVE-2023-24023,這些漏洞涉及此通訊協定標準的2項缺陷,原因與匯出連線階段(Session)金鑰並進行解密、交換資料的流程有關。這些弱點影響4.2版至5.4版的藍牙通訊,破壞藍牙連線的保密性,而有機會讓攻擊者冒充連線設備來進行中間人攻擊,CVSS風險等級為6.8分。

研究人員總共公布了6種攻擊手法,其共通點就是利用連線階段金鑰產生的過程裡,存在的4種缺陷(2個已知、2個新弱點),從而強制產生強度較弱,有可能猜到內容組成的金鑰。

接下來,攻擊者再進行暴力破解,從而掌控過往的通訊內容,並解密、操控日後設備進行的藍牙通訊。研究人員針對不同的藍牙晶片進行測試,結果發現,所有的晶片至少有3種Bluffs攻擊手法能夠奏效。監督藍牙標準開發的非營利組織Bluetooth SIG也收到研究人員通報,並發布緩解措施。

資料來源

1. https://dl.acm.org/doi/10.1145/3576915.3623066

2. https://www.bluetooth.com/learn-about-bluetooth/key-attributes/bluetooth-security/bluffs-vulnerability/

線

線