駭客運用釣魚郵件發動攻擊的情況,不時有攻擊行動傳出,但最近有資安業者發現,駭客於4月大肆運用Google的SMTP中繼(SMTP Relay)服務,來隱藏釣魚郵件寄送的來源,而能對部分使用Gmail組織下手,若是組織沒有啟動DMARC郵件驗證協定配置,就有可能將釣魚郵件傳送到收信人手上。

而在今天的資安新聞中,與物聯網裝置有關的漏洞也相當值得留意。其中一個與廣受嵌入式系統採用的程式庫uClibc、uClibc-ng有關,該程式庫存在的DNS實作漏洞,很可能影響Netgear、Axis、Linksys等超過200個廠牌的設備,數百萬設備都可能受到波及。另一個則是與Aruba、Avaya交換器TLS連線實作有關的漏洞TLStorm 2.0。

在物聯網裝置會使用的元件漏洞之外,勒索軟體的動態也是今日的另一個焦點。其中最引起研究人員關注的事件,就是勒索軟體REvil確實已重出江湖。本日兩起資安事件的攻擊手法也非常罕見,一項是在進行檔案加密攻擊時還探測受害組織的Log4Shell漏洞;另一個勒索軟體則是竄改受害電腦的服務,來確保能檔案加密完成而不致受到中斷。

【攻擊與威脅】

駭客發動釣魚郵件攻擊的手法,也出現濫用電子郵件服務的現象。資安業者Avanan提出警告,他們在4月看到攻擊者濫用Google的SMTP中繼(SMTP Relay)服務情況大幅增加,研究人員在2個星期的時間收到2.7萬封釣魚郵件,這種郵件透過上述服務寄送,從而隱藏信件的真實來源。

研究人員指出,只要這些採用Gmail的組織沒有適當的DMARC郵件驗證協定配置,攻擊者就能藉由這種方式,把釣魚郵件送到受害者的信箱。研究人員於4月23日向Google通報駭客的攻擊行動,但Google對於此事尚未做出回應。

之前已有研究人員發現勒索軟體REvil疑似東山再起的跡象,駭客重新恢復其公告受害者的網站運作,如今又有了新的進展。根據資安新聞網站Bleeping Computer的報導,資安研究員R3mrum、Advanced Intelligence執行長Vitali Kremez、Avast研究員Jakub Kroustek等多名資安研究人員,不約而同發現新的REvil勒索軟體檔案。

R3mrum指出,使用新版勒索軟體的駭客擁有原始碼,但目前的檔案不會執行加密;Vitali Kremez則表示,這個勒索軟體在4月26日編譯完成,並具備針對特定受害者的驗證機制;Jakub Kroustek則是指出,他們偵測到疑似是REvil變種的勒索軟體,組態配置與受害者ID都有所不同,目前並不會加密檔案,但會向受害者索討42個比特幣(BTC)的贖金。

Avast防蠕蟲元件遭到勒索軟體AvosLocker濫用,用於停用防毒軟體,並掃描Log4Shell漏洞

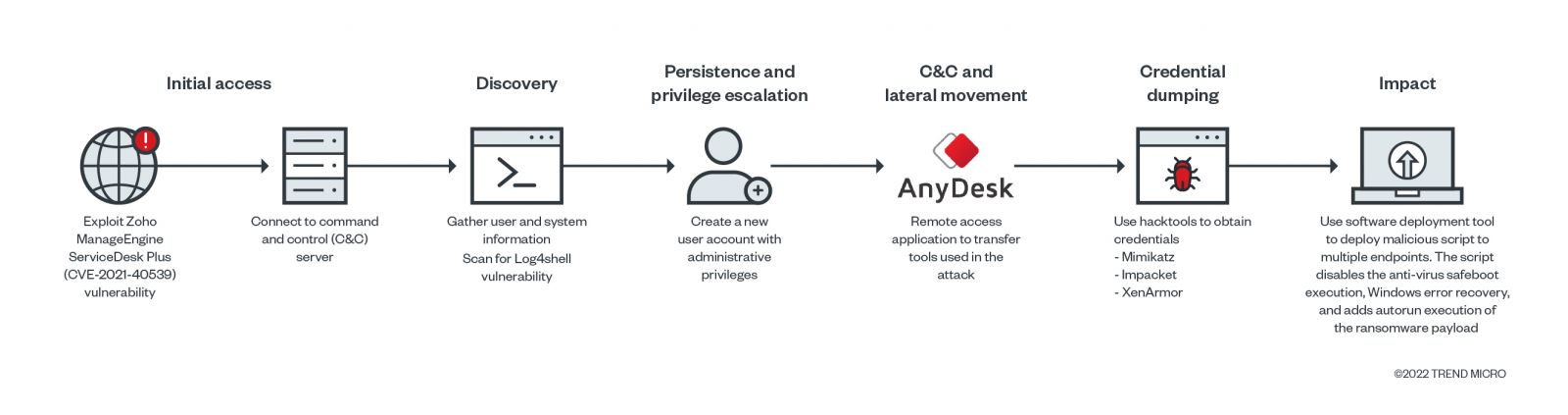

勒索軟體駭客不只是會加密電腦的檔案,還會探測受害組織是否存在Log4Shell漏洞。趨勢科技最近偵測到勒索軟體AvosLocker的攻擊行動,駭客疑似先利用Zoho ManageEngine ADSelfService Plus的漏洞CVE-2021-40539,入侵受害組織,然後從C2伺服器下載HTML應用程式檔案(HTA)並執行,這個HTA檔案將會觸發含有Shell Code的PowerShell程式碼,並連線到C2中繼站接收指令。接著,駭客透過PowerShell的處理程序,下載ASPX檔案格式的Web Shell,並收集伺服器上的系統資訊,然後下載遠端桌面軟體AnyDesk,藉此讓駭客通過防火牆進行控制,並下載作案工具。

值得留意的是,他們濫用Nmap掃描受害組織的Log4Shell漏洞,並藉由Avast Anti-Rootkit的驅動程式檔案(asWarPot.sys)來關閉受害主機上的防毒軟體,然後執行勒索軟體。而對於上述防蠕蟲工具遭到濫用的情形,Avast表示,相關漏洞已於2021年6月修補,他們也與微軟合作,微軟已在Windows 10與11封鎖Avast的舊版驅動程式。

在上個月首度出現的勒索軟體Black Besta,傳出很可能是駭客組織Conti成員另起爐灶,有資安業者揭露其攻擊手法的獨特之處。資安業者Minerva指出,攻擊者想要利用Black Besta加密檔案,必須要使用管理員的身分執行,若是透過一般的使用者權限,則不會發動攻擊。

研究人員發現,該勒索軟體開始執行後,不只會刪除磁碟區陰影複製(Volume Shadow Copy)的備份檔案,還會企圖竄改受害電腦已經存在的傳真服務(先刪除再建立相同名稱的服務),然後透過安全模式重新開機,並啟用上述的服務再度執行勒索軟體──先枚舉所有的磁碟機並遂一加入勒索訊息,然後占用大部分處理器的資源來加密所有檔案。研究人員指出,因為勒索訊息與公鑰都是針對特定組織而來,使得每個受害組織出現的Black Basta都不盡相同。

俄羅斯駭客APT29濫用工作行程安排平臺Trello發動攻擊

俄羅斯駭客鎖定外交單位發動攻擊的情況,也開始採用更為隱密的手段進行。資安業者Mandiant自1月中旬,發現俄羅斯駭客APT29的釣魚郵件攻擊,鎖定數個外交單位與政府機關而來。攻擊者假借大使官行政通知的名義,並冒用合法的電子郵件信箱寄信,挾帶名為Rootsaw的HTML投放器,以HTML挾帶(HTML Smuggling)的方式,投放IMG或ISO光碟映像檔到受害電腦,而這個映像檔的內容是Windows連結(LNK)檔案與惡意DLL程式庫。一旦受害者點選LNK檔案,便會觸發Beatdrop、Boommic下載器來攻擊受害電腦。

研究人員指出,他們觀察這些駭客在初始入侵不久後,12小時之內取得網域管理員的權限,最終投放了Cobalt Strike的Beacon。研究人員指出,這些駭客為了規避資安系統的偵測,他們利用工作管理平臺Trello架設C2中繼站,而在去年攻擊行動中,這些駭客曾濫用應用程式開發平臺Firebase、檔案共用服務Dropbox。

想要知道更多的內容嗎? 趕快點擊下方的連結喔!!!

線

線