安全研究人員發現,Netflix、Reddit使用的NoSQL資料庫Apache Cassandra存在遠端程式碼執行(remote code execution,RCE)漏洞。

Cassandra是一個分散式NoSQL資料庫,由於其高擴充性及分散的特性,使用者涵括許多知名企業,包括Netflix、Twitter、Reddit、思科、OpenX、Digg等。它被大量運用在DevOps及雲端原生開發專案,像是Jaeger等CNCF(Cloud Native Computing Foundation)專案,一些雲端服務如無伺服器多雲DBaaS業者DataStax更是直接建立在Cassandra之上。

安全廠商JFrog安全研究人員說明,Cassandra提供用戶定義功能(user-defined function,UDF)組態,讓開發人員在其資料庫內執行特定資料運算,他們可以Java或JavaScript撰寫設定UDF。使用JavaScript時,Cassandra會在JavaRuntime Environment(JRE)使用Nashron引擎。為確保安全,Cassandra的設計是必須在一個沙箱中執行Nashron JavaScript。Cassandra團隊也設計了白名單及黑名單過濾,以及安全管理員程式預設不允許執行來防止惡意程式執行。

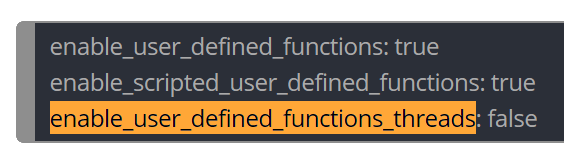

JFrog研究團隊發現,編號CVE-2021-44521的漏洞存在Casasandra 沙箱其中一個非預設組態「enable_user_defined_functions_threads」,只要將其參數值改成true就能允許所有使用者建立並執行任意UDF,包括匿名登入的使用者。此外也可以從Config.java組態檔變更組態。透過變更該組態及執行UDF,研究人員利用Nashorn引擎、繞過沙箱防護,而成功執行RCE攻擊,另外也可以對系統引發阻斷服務(Denial of Service,DoS)攻擊。

研究人員指出,CVE-2021-44521的漏洞開採容易,所幸該漏洞發生在非預設配置下,因而降低危險性,但其實也有不少用戶啟動了該設定而曝露在攻擊風險中。本漏洞CVSS 3.1風險值達8.4。

該漏洞影響Cassandra 3.0.x、3.11.x、4.0.x版,在經過通報後,Cassandra團隊已分別釋出3.0.26、3.11.12及4.0.2解決漏洞。安全廠商呼籲用戶應儘速更新到最新版本。

線

線