Zoom的聲明則透露,至少一個漏洞出在群組通訊產品Zoom Chat上。Zoom表示正致力於緩解該問題,但強調Zoom Meeting及Zoom Video Webinar會議不受該問題影響。此外,攻擊必須從受害者接收的外部聯絡人發動,或是必需與受害者同屬一個公司帳號。

上周Pwn2Own競賽中,研究人員揭露視訊平臺Zoom漏洞,可讓攻擊者在無需用戶任何動作下,遠端執行程式碼(RCE)。

Pwn2Own是由Zero Day Initiative 主辦的白帽駭客競賽,研究人員尋找出市面主要軟體及行動裝置的重大漏洞,並提供防禦攻擊及市售攻擊程式的方法。

Computest 研究人員 Daan Keuper 及 Thijs Alkemade展示串聯Zoom 三項漏洞即可執行任意程式,過程中無需受害者互動,只要啟動Zoom視訊即受害。兩名研究人員並獲得20萬美元獎金。

在稍早的影片中,研究人員展示在受害系統上開啟計算機程式。一般駭客會以此展示他們能在受害機器上執行任意程式碼。

ZDI周五證實後公布這項發現,但由於Zoom尚未完成修補,漏洞及攻擊細節皆未揭露。

根據安全廠商MalwareBytes指出,目前僅知這項攻擊手法可在Windows及Mac版軟體執行,但不影響瀏覽器版。至於Android及iOS版是否也受影響則不得而知,因為研究人員並未研究到這兩個版本。

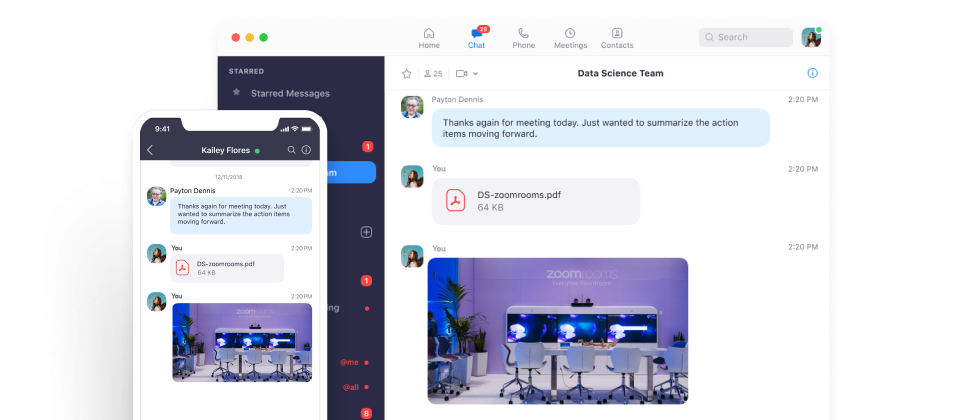

Zoom的聲明則透露,至少一個漏洞出在群組通訊產品Zoom Chat上。Zoom表示正致力於緩解該問題,但強調Zoom Meeting及Zoom Video Webinar會議不受該問題影響。此外,攻擊必須從受害者接收的外部聯絡人發動,或是必需與受害者同屬一個公司帳號。

Zoom建議所有使用者只接受熟悉的個人發出的通話請求。

線

線