BlackBerry資安研究單位與KPMG合作,最近發現了一個稱為Tycoon的勒索軟體,這個軟體以木馬化JRE(Java Runtime Environment)形式部署,研究人員提到,雖然Tycoon已經存在一段時間,但他們沒有觀察到大規模感染狀況,代表其具有很高的針對性。

研究人員第一次在網際網路上觀察到Tycoon是在2019年12月,這是一個針對Windows和Linux的多平臺勒索軟體,其使用了特殊的Java映像檔格式來規避偵測,並經高針對性的感染途徑,滲透到中小型的教育組織和軟體公司,藉由加密檔案伺服器來要求被害企業支付贖金解密。

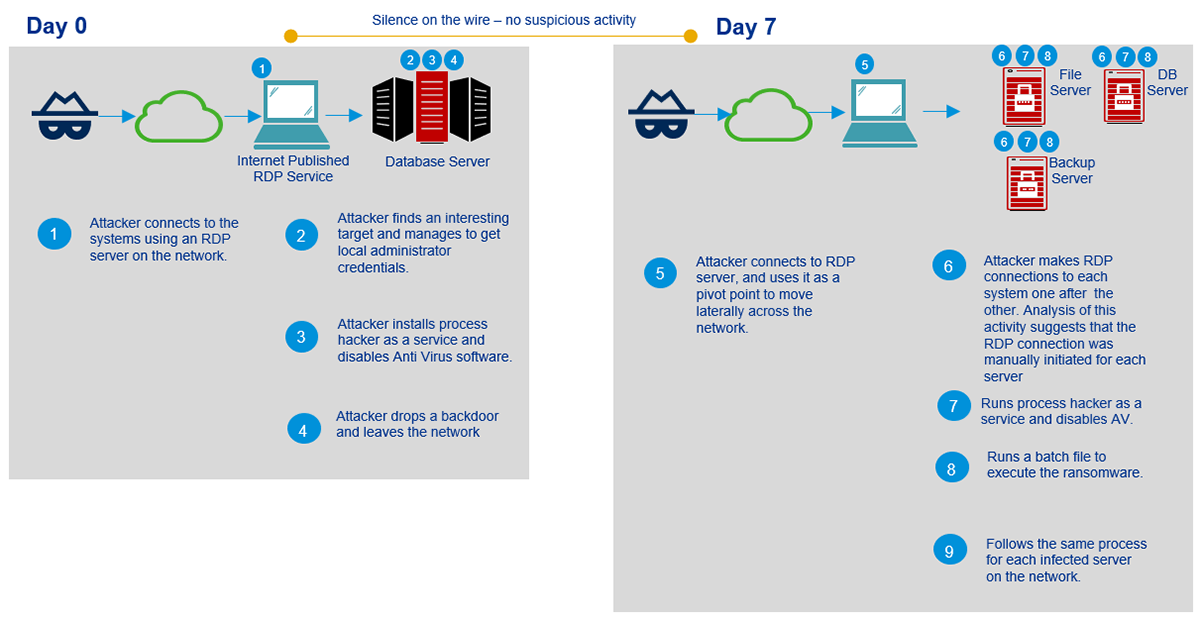

經分析,Tycoon透過暴露在網際網路的RDP跳轉伺服器入侵企業網路,攻擊者使用網路上的RDP伺服器連接到系統,並且搜尋目標,尋找管理員的憑證,接著安裝駭客攻擊服務並且禁用防毒軟體,在留下後門後便離開。之後攻擊者會再次連接到RDP跳轉伺服器,並且把該伺服器當作樞紐,橫向地在網路中移動,連接到企業各系統,經過分析後,執行駭客攻擊服務,並以批次檔安裝勒索軟體,逐一感染企業網路中的伺服器。

為了讓惡意程式在受害者系統可長時間留存,攻擊者使用了一種稱為映像檔劫持(Image File Execution Options,IFEO)注入的技術,IFEO設定會儲存在Windows註冊表中,原本是讓開發者可以在執行主要應用程式的時候,能同時執行附加監控程式,來對主要應用程式進行除錯,而駭客利用這個方式載入惡意程式,作為獨立的程序執行。

攻擊者還使用了駭客攻擊工具禁用了企業網路的安全解決方案,並更改Active Directory伺服器密碼,讓受害者無法存取系統,最後,攻擊者執行了Java勒索軟體模組,對所有檔案伺服器加密,包括連接到網路的備份系統。

Tycoon勒索軟體是以ZIP檔案的方式散布,其中包含了一個木馬化的JRE,該惡意軟體被編譯成為Java映像檔(JIMAGE),研究人員提到,JIMAGE是一種特殊的檔案格式,用來儲存自定義的JRE映像檔,這個JRE映像檔會在執行時給JVM使用,其包含了支援特定JRE建置程式的所有Java模組資源和類別檔案。JIMAGE是在Java 9開始提供,不像是常用的JAR格式,JIMAGE通常用於JDK內部,相關的文件資源也很少,一般開發者很少使用。

勒索軟體映像檔解開後,裡面包含命名為Tycoon的專案,研究人員提到,因為JRE包含了Windows和Linux版本,這代表Linux伺服器也在鎖定目標中。

勒索軟體使用AES-256演算法加密檔案系統中的檔案,並且以10 MB為單位加密成檔案塊,研究人員解釋,勒索軟體會跳過大檔案,以求加速加密過程,更快地讓整個系統無法使用。由於勒索軟體使用非對稱的RSA演算法,對AES金鑰進行加密,因此要解密檔案,便需要攻擊者的RSA私鑰。雖然理論上可以破解1024位元RSA金鑰,但需要用上非常大量的運算資源,目前也尚未有實現的例子。

不過,在網路論壇有一名受害者發布了一個RSA私鑰,研究人員推測該私鑰來自於支付贖金的受害者,所取得的解密金鑰,而經過他們試驗,該金鑰可以破解最早版本的Tycoon勒索軟體加密的部分檔案,但在最新版本的Tycoon便已經失效。

發現Tycoon勒索軟體的重要性在於,該惡意程式應用了非典型的駭客技術,研究人員提到,攻擊者一直在尋找可以規避偵測的方法,而事實證明,這些惡意軟體開始使用一些非傳統的混淆技術,採用了不常見的程式語言以及資料格式,用Java和Go程式語言所撰寫的勒索軟體大幅成長,而Tycoon是他們發現第一個使用JIMAGE格式的惡意JRE程式。

線

線